Путь:

Навигация

- Архив рассылки

- В мире

- Вооруженные силы

- Гражданская оборона

- Даунгрейд

- Забытые компьютерные новости интернета

- Исторические заметки

- История Белоруссии

- История городов

- История коммунизма в США

- История Руси

- История Украины

- Кавказ

- Космос

- Миp искусства

- Наука

- Новости спорта

- Образовательные учебные материалы

- Общество

- Обычные истории

- Политика

- Развал СССР, Перестройка, 80е, 90е

- События 2000х

- События 90х

- Специальная военная операция

- Экология

- Электроника

- Югославский кризис

- Великая Отечественная война

- Пользовательское

- Союз советских социалистических республик

- Современная Россия

- Полезное

- work-flow-Initiative

- Советпанк 'Союз маньяк'

- Архив исторических материалов

Язык [ РУССКИЙ ]

Поиск

Продвинутый поиск

Новые материалы

- Силовые тренировки: Зачем они нужны и как начать? 2026-02-12

- Ученический стул как элемент современной образовательной среды 2026-02-12

- Всеобъемлющее комплексное обеспечение кибербезопасности 2026-02-10

- Войсковая дератизация 2026-02-10

- Альберт Вайсборд американский коммунист биография 2026-02-10

- Документы Альберта и Веры Бух Вайсборд 2026-02-10

- Как на самом деле работает полиция после подачи заявления? 2026-01-26

- Жульен с курицей и грибами: тонкости приготовления и секреты подачи 2026-01-25

- Следственный комитет России завершил расследование крушения самолета Ил-76 2026-01-22

- Пресечение недобросовестной конкуренции 2026-01-21

- Картонные коробки для архивного хранения и переезда: удобство, надежность и практичность 2026-01-14

- Российские ВВС против американских 2026-01-13

- Су-57 показывает высокую боевую эффективность 2026-01-13

- Новый российский космодром 2026-01-13

- Преступления Киева имени Бандеры 2026-01-03

Картинка недели

Забытые компьютерные новости интернета

Оценка раздела:

1

Категории

Хакеры штурмуют сети Министерства обороны

Дата публикации: 2025-09-09 00:55:40Дата модификации: 2025-09-09 00:55:40

Просмотров: 225

Материал приурочен к дате: 1995-09-09

Прочие материалы относящиеся к: Дате 1995-09-09 Материалы за: Год 1995

Автор: admin

Высококвалифицированные хакеры нового поколения - «информационные убийцы», как их называет один из бывших ответственных сотрудников оборонного ведомства, - ежедневно предпринимают попытки проникнуть в компьютеры военного и гражданского назначения, включенные в Internet, с целью получить доступ к сотням хотя и несекретных, но весьма ответственных систем.

Из осведомленных источников стало известно, что хакеры при помощи факсов и факс-модемов начали проникать в компьютеры правительственных учреждений. По словам высокопоставленного правительственного чиновника, активность хакеров за последние месяцы настолько возросла, что «каждый день пять или шесть компьютерных систем Министерства обороны фактически контролируются ими, а не сотрудниками министерства». Хакерам удалось настолько глубоко в них внедриться, что, «по существу, это означает захват управления компьютерами на уровне системных администраторов, что в свою очередь дает возможность манипулировать файлами и разрушать их». Под угрозой вторжения оказалось большое число компьютерных систем министерства обороны, доступ к которым осуществляется через сегмент Milnet сети Internet, в том числе те, которые обслуживают Объединенный комитет начальников штабов, объекты ВМС, Управление тыловых служб, а также исследовательскую лабораторию Rome военно-воздушных сил США на севере штата Нью-Йорк. Одному из хакеров удалось завладеть управлением небольшой компьютерной системы последней и «хозяйничать» там в течение нескольких дней, прежде чем его обнаружили. Хотя в Министерстве обороны не склонны официально комментировать эти сообщения, на проходившем недавно открытом семинаре в корпорации Mitre его представители рассказали некоторые подробности. Майкл Хиггинс (Michael Higgins), заместитель директора по обеспечению безопасности Управления информационных систем Министерства обороны (DISA), подтвердил относительно недавних действий хакеров: «Под угрозой оказалась большая часть инфраструктуры международных коммерческих служб, а это в свою очередь оказывает негативное влияние на национальную информационную инфраструктуру США». Он добавил, что затронутой оказалась также часть оборонной информационной инфраструктуры и это отрицательно сказывается на готовности вооруженных сил. Хакеры проникли даже в компьютеры учреждений, выполняющих весьма ответственные задачи и разрабатывающих программные приложения для военных целей.

Эксперты по вопросам безопасности сетей считают, что беспрецедентный масштаб таких атак должен вызвать тревогу не только в связи с угрозой целостности оборонных, но также и коммерческих компьютерных систем, обрабатывающих финансовые транзакции. Хиггинс опроверг расхожее мнение о современных хакерах как о наивных и не отдающих отчета в своих действиях юнцах-старшеклассниках, хобби которых - «вскрытие» компьютеров. Он считает, что современный хакер - гораздо более сведущий в компьютерных делах профессионал, способный разрабатывать «приложения, обеспечивающие автоматизированное проникновение одновременно в десятки и сотни хост-машин», и использующий поставляемые в комплекте систем диагностические программы для обнаружения слабых мест в их защите. Хакеры «занимались разрушением, модификацией и кражей данных; вполне возможно, они уже сделали это; в принципе они могли бы нарушить работу программного обеспечения и вывести из строя хост-машины и сети».

Нападение «ищеек» О последнем штурме хакерами сети Internet стало известно в феврале, когда специальная «группа быстрого реагирования» (Computer Emergency Response Team), финансируемая Министерством обороны, убедила пользователей Internet заменить пароли, которые хакеры раскрывали при помощи своих «программ-ищеек». Наблюдая за сетью, эти программы анализируют начальную последовательность (до 120 символов), генерируемую пользователем при входе в Internet, и таким образом получая информацию о хост-компьютере, идентификационном номере и пароле. Представители Министерства обороны утверждают, что к настоящему времени «атакованы» десятки тысяч паролей. В недавнем отчете Хиггинса сообщается, что «100 тыс. входных сообщений (паролей, идентификаторов пользователей и имен хост-компьютеров) было использовано лицами, не имеющими на это права. По другим сведениям, в настоящее время количество раскрытых паролей превысило миллион, а деятельность «ищеек» все еще продолжается. Занимающиеся этой проблемой специалисты считают, что хакерам до сих пор удавалось ускользнуть, несмотря на отчаянные усилия Управления по национальной безопасности, спецслужб и ФБР.

Хотя во многих случаях «вторжение» в компьютеры происходит через Internet, факс-аппараты и факс-модемы тоже достаточно уязвимы. Эти устройства включены в офисах в локальные сети, и, чтобы связаться с ними, достаточно набрать номер факса, выполняющего функции шлюза. Это особенно просто в тех случаях, когда он используется как сетевой принтер. Недавно было зарегистрировано проникновение через факс в компьютерную систему Министерства труда.

Пол Страссман (Paul Strassmann), бывший директор информационного отдела оборонного ведомства, не стал конкретно комментировать последние случаи нападения «ищеек», однако отметил, что, по его мнению, информационная инфраструктура страны остается в высшей степени уязвимой со стороны «наемных убийц данных» и что имеющиеся на сегодня средства противодействия далеко не соответствуют угрозе, которую представляют хакеры.

Страссман считает, что организованная преступность, в том числе наркобизнес, уже использует платные услуги хакеров. Это подтверждается также другими осведомленными источниками. Имеются сведения, что главари наркомафии нанимают хакеров, например, для выявления доносчиков. Хакеры проникают в компьютерные системы судебных органов, получают там данные об источниках информации и передают их тем лицам, которые в них весьма заинтересованы. Наряду с этим они предлагают уничтожить сами компрометирующие сведения.

Что касается нападений на компьютеры Министерства обороны, то «противник» не тратит свои силы на попытки преодолеть прочную защиту систем командования и управления войсками. «Зачем мучиться с этим, когда есть возможность получить доступ к ведомостям на зарплату. Как вы думаете, долго ли будут сопротивляться солдаты, не получающие денежного вознаграждения?» - иронизирует один из источников. В агентствах, которым поручено вести расследование преступлений, связанных с компьютерами и компьютерными сетями, не склонны во всех деталях обсуждать недавние инциденты с хакерами, однако очевидно, что там осознают растущую угрозу и серьезно готовятся ее отразить. Джек Леви (Jack Lewis), специальный агент подразделения по «электронным» преступлениям Financial Crimes Division, сказал, что он не хотел бы сейчас обсуждать степень тяжести правонарушений, совершаемых хакерами в сетях Internet, однако он полагает, что факты свидетельствуют о росте таких преступлений. «Я думаю, что вместе с тем растет понимание необходимости придать особое значение проблемам обеспечения безопасности».

По словам Леви, за последние 18 месяцев число сотрудников его подразделения, занимающихся расследованием преступлений в области компьютеров и телекоммуникаций, увеличилось более чем в два раза - с двух до пяти человек. Кроме того, «теперь еще 20 специальных агентов прошли специальное обучение по расследованию преступлений, связанных с несанкционированным доступом в компьютерные системы». ФБР недавно объединило службы, занимающиеся расследованием компьютерных преступлений, в единую бригаду и разместило ее в «компьютерной столице» страны - Сан-Хосе (шт. Калифорния). Об этом сообщил Рик Смит (Rick Smith), специальный агент подразделения ФБР в Сан- Франциско.

Дэнис Стейнауэр (Dennis Steinauer), специалист по вычислительной технике из National Institute of Standards and Technology, считает, что бреши в защите компьютеров сети Internet за последнее время увеличились. «Дело не в новых скрытых дефектах, а в том, что постоянно возрастает число людей, знающих как проникнуть в системы», - говорит Стейнауэр и добавляет: «Какую из попыток считать нечаянной, а какую - серьезным преднамеренным нарушением - этому еще предстоит дать определение. Есть некий элемент тщеславия у тех, кто проникает в чужую систему. При проверке тысячи раз обнаруживались анонимные сообщения. Многие подключения осуществляются автоматически. Большая их часть выполнена без особых ухищрений и злого умысла».

Сэнди Спаркс (Sandy Sparks), менеджер группы по чрезвычайным ситуациям Министерства энергетики США, подтвердила, что «программы- ищейки» продолжают терроризировать Internet. Она сказала, что некоторые ее коллеги, занимающиеся вопросами сетевой защиты, возражают против публикации в прессе информации о компьютерных преступлениях, «поскольку усматривают в этом, с одной стороны, излишне откровенную демонстрацию уязвимых мест, а с другой - рекламу хакерам. Мы на самом деле недостаточно ясно представляем, с чем имеем дело. Мне кажется, что люди все еще чувствуют себя в безопасности. Совершенно очевидно, что появляющиеся сейчас программные средства предоставляют гораздо больше возможностей, чем раньше».

По мнению Страссмана, чтобы повысить степень конфиденциальности правительственной и военной информационных структур, как и в целом систем передачи и обработки данных, Министерство обороны должно выделить значительные деньги на разработку средств защиты сетей. «Мы должны чувствовать себя как за каменной стеной и быть уверенными, что входящие в систему пользователи имеют на это право, и, наконец, нам нужна возможность зашифровывать файлы, чтобы исключить несанкционированный доступ к данным».

Отметив в специальном постановлении рост нелегальных проникновений в Internet, американский Сенат в новой редакции закона о полномочиях оборонного ведомства предусмотрел меры по усилению сетевой защиты и санкционировал ежегодные затраты на эти цели в объеме от 500 млн. до 1 млрд. долл. - вместо запланированных на 1995 г. 19 млн. И наконец, само руководство Пентагона приняло решение форсировать реализацию мер безопасности. Весной этого года директор DISA генерал- лейтенант Алонсо Шорт (Alonzo Short) и начальник Управления по национальной безопасности вице-адмирал Джон Макконнел (John McConnell) представили в своем меморандуме министру обороны Уильяму Перри (William Perry) план мероприятий по защите компьютеров и компьютерных сетей от квалифицированных хакеров.

Пользователи правительственных учреждений и коммерческих предприятий в одинаковой степени заинтересованы, чтобы администрация страны четко обозначила свои действия в главном направлении - защите информационных магистралей.

Уинн Швартау (Winn Schwartau), консультант по вопросам безопасности и автор недавно изданной монографии о способах ведения «информационных войн», заявил по поводу несанкционированного доступа в сеть: «Если учесть, что мы движемся к единой информационной инфраструктуре общества, то должны знать: это ставит страну на грань катастрофы». Он считает, что проблема заключается не в недостатках технологии, а в изъянах политики и менеджмента в области информационных систем, причем на самом высоком уровне. «Сети могут быть защищены. Чего у нас нет, так это концепции и лидеров, которые смогли бы выработать правильную политику». Нападению хакеров подверглись компьютерные системы, используемые для: исследования баллистического оружия; НИОКР в области здравоохранения; НИОКР в области океанологии; организации процесса переобучения персонала в рамках программы развития бизнеса и помощи безработным; службы всемирного времени; реализации функций концентратора обработки сообщений международной электронной почты; разработки систем CAD/CAE/CAM; изучения экологии океана; исследований в области искусственного интеллекта (суперкомпьютер и сеть); прикладных исследований в области средств инфракрасного излучения. Сражение с хакером в исследовательской лаборатории ВВС США Во время одной из недавних попыток проникновения в компьютеры Министерства обороны США, о чем сообщалось в отчетах этого ведомства, хакеру удалось, используя «программы-ищейки», войти в локальный участок сети исследовательской лаборатории Rome и «работать» там в течение четырех дней. Как только он был обнаружен, руководство лаборатории обратилось за поддержкой в информационный центр (AFIWC) и штаб-квартиру спецслужб (AFOSI) ВВС, а также на ряд военно-воздушных баз. Сотрудники компьютерной разведывательной службы AFIWC предложили помощь персоналу Rome, чтобы установить в уязвимых местах операционных систем компьютеров дополнительные программные модули, служащие для перехвата попыток входа в ОС, а также провести верификационное тестирование.

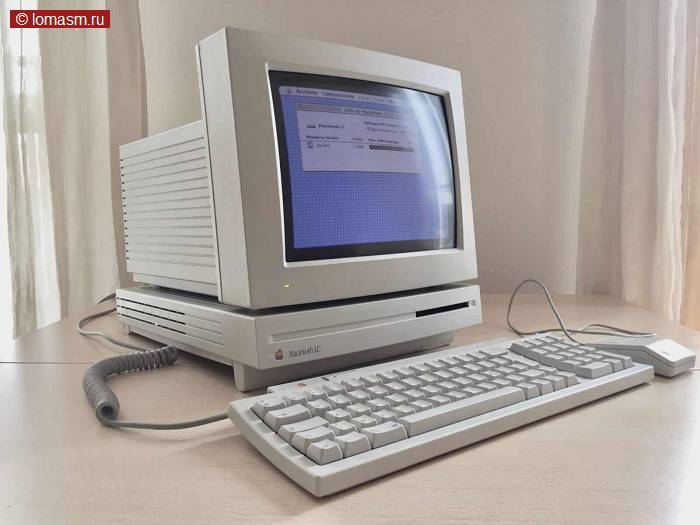

В системах лаборатории были инсталлированы все известные на сегодняшний день программы такого типа, а также установлены дополнительные средства защиты. Всего было проверено 196 Unix-систем. Чтобы повысить безопасность и затруднить несанкционированный доступ к сетям лаборатории, их разделили на 29 сегментов. По словам представителя лаборатории, хакеру удалось захватить управление хост-компьютерами лишь небольшого участка подсети (защита маршрутизатора не позволила проникнуть глубже), состоящего из трех рабочих станций компании Sun Microsystems и двух Х-терминалов. Ему помогло то обстоятельство, что в это время проводился эксперимент по моделированию работы подсети.

После обнаружения «нападения» было решено организовать поимку нарушителя. С этой целью специалисты AFIWC позволили хакеру в течение двух недель осуществлять дальнейшее проникновение в подсеть, наблюдая и полностью контролируя его действия. В конце концов нарушитель был арестован.

Хакерам до сих пор удавалось ускользнуть, несмотря на отчаянные усилия Управления по национальной безопасности, спецслужб и ФБР. Что может современный «взломщик компьютеров» ? Запускать прикладные программы, способные автоматически проникать в сотни включенных в сеть хост-компьютеров. Использовать поставляемые вместе с системой диагностические программы для обнаружения слабых мест в ее защите. Похищать и изменять данные, модифицировать файлы (вполне возможно, что все это уже совершается).

Заблокировать работу сети и вывести из строя программное обеспечение системы.

Превращать средства проникновения в компьютеры, выполненные на высоком профессиональном уровне, в источник доходов.

Чем стали примичательны для нас 1990е годы:

1990-е: Мир переходит в онлайн

1990 год был поистине знаменательным:

Были созданы первые полиморфные вирусы (код, который мутирует, сохраняя при этом исходный алгоритм нетронутым, чтобы избежать обнаружения).

Британский компьютерный журнал PC Today выпустил номер с бесплатным диском, который «случайно» содержал вирус DiskKiller, заразивший десятки тысяч компьютеров.

Был создан EICAR (Европейский институт исследований компьютерных антивирусов).

Ранние антивирусы работали исключительно на основе сигнатур, сравнивая двоичные файлы в системе с базой данных вирусных «сигнатур». Это означало, что первые антивирусы выдавали много ложных срабатываний и потребляли много вычислительных ресурсов, что вызывало разочарование пользователей и снижение производительности.

По мере появления на рынке всё большего количества антивирусных сканеров киберпреступники отреагировали, и в 1992 году появилась первая антивирусная программа.

К 1996 году многие вирусы использовали новые технологии и инновационные методы, включая скрытность, полиморфизм и «макровирусы», что создало ряд новых проблем для разработчиков антивирусов, которым пришлось разрабатывать новые возможности обнаружения и удаления.

В 1990-х годах количество новых вирусов и вредоносных программ резко возросло: с десятков тысяч в начале десятилетия до 5 миллионов ежегодно к 2007 году. К середине 90-х стало очевидно, что для защиты населения необходимо массовое производство средств кибербезопасности. Один из исследователей NASA разработал первую программу-брандмауэр, смоделировав её по образцу физических структур, препятствующих распространению реальных пожаров в зданиях.

Конец 1990-х годов также был отмечен конфликтами и разногласиями между разработчиками антивирусов:

McAfee обвинил Dr. Solomon's в мошенничестве, в результате чего тестирование незаражённых дисков показало хорошие результаты скорости, а сканирование коллекций вирусов – хорошие результаты обнаружения. В ответ на это доктор Соломон подал иск

Тайваньский разработчик Trend Micro обвинил McAfee и Symantec в нарушении своего патента на технологию проверки на вирусы через Интернет и электронную почту. Затем Symantec обвинила McAfee в использовании кода Norton AntiVirus от Symantec.

Эвристическое обнаружение также стало новым методом борьбы с огромным количеством вариантов вирусов. Антивирусные сканеры начали использовать общие сигнатуры, часто содержащие несмежную последовательность символов и подстановочные знаки, для обнаружения вирусов, даже если угроза была «спрятана» внутри бессмысленного кода.

Электронная почта: благословение и проклятие

К концу 1990-х годов электронная почта получила широкое распространение, и, хотя она обещала произвести революцию в сфере коммуникаций, она также открыла новую точку входа для вирусов.

В 1999 году был выпущен вирус Melissa. Он проникал на компьютер пользователя через документ Word, а затем рассылал свои копии по первым 50 адресам электронной почты в Microsoft Outlook. Он остается одним из самых быстро распространяющихся вирусов, а на устранение ущерба было потрачено около 80 миллионов долларов.

Оценка материала:

0

Описание материала: Высококвалифицированные хакеры нового поколения - информационные убийцы - ежедневно предпринимают попытки проникнуть в компьютеры военного и гражданского назначения, включенные в Internet, с целью получить доступ к сотням ответственных систем.

Оставить комментарий

Похожие материалы:

Похожие разделы:

Новые альбомы:

Соседние разделы